Microsoft hat Nato – Länder vor Hacker – Angriff bewahrt

18. August 2022Microsoft hat Nato – Länder vor Hacker – Angriff bewahrt

San Francisco, 18..8.2022

Microsoft hat eine vom russischen Staat unterstützte Hackergruppe namens Seaborgium ausgeschaltet, bevor sie ihre geplanten Angriffe auf Ziele in den Nato- Ländern durchführen konnte.

Seaborgium wird auch unter den Namen Callisto Group, ColdRiver und TA446 geführt. Die Hackergruppe hat die meisten ihrer Angriffe auf Ziele in den USA und Großbritannien gerichtet, ist aber auch für Angriffe auf andere europäische Länder bekannt.

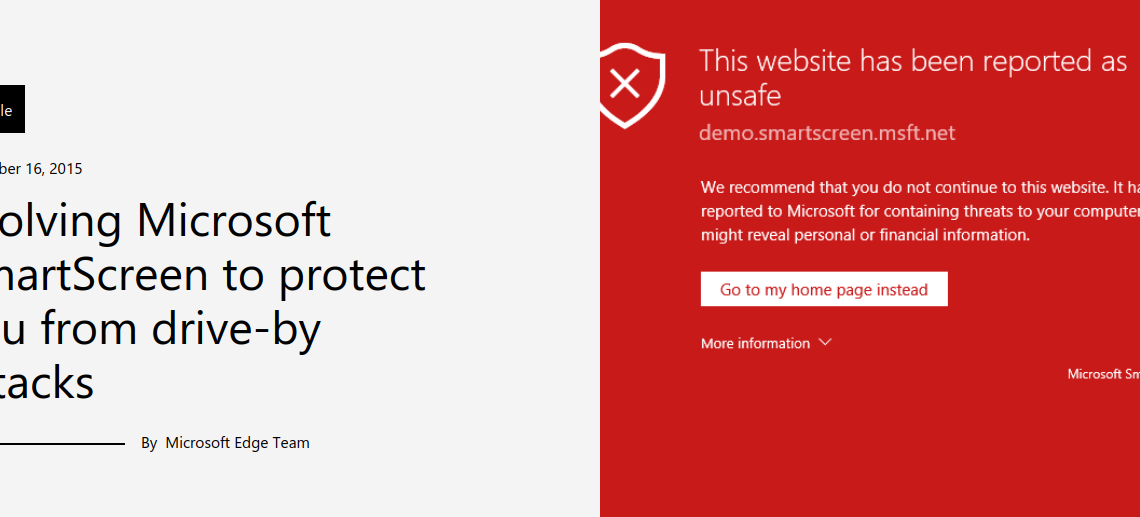

Zur Gegenaktion teilte Microsoft am 15. August mit, das sie die von der „Seaborgium“-Gruppe zur Aufklärung, zum Phishing und zum Sammeln von E-Mails genutzten Konten deaktiviert und die Erkennung ihrer Phishing-Domänen in Microsoft Defender SmartScreen aktualisiert habe. Diese Gruppe habe in den zurückliegenden Jahren über 30 Ziele angegriffen.

Seaborgium sei ein „sehr hartnäckiger Bedrohungsakteur“, betont Microsoft. Die Gruppe agiert vor nehmlich in den USA und Großbritannien, nur gelegentlich ist sie auch im Baltikum, sowie den nordischen und osteuropäischen Ländern aktiv..

Nachdem sie ihre Ziele erkundet hat, versucht die Gruppe eine Beziehung zu den potentiellen Opfern aufzubauen. Dazu bevorzugen die Hacker die sozialen Medien . Kurz darauf wird eine Phishing-E-Mail verschickt, die angeblich Inhalte enthält, die für den Empfänger von Interesse sind.

Bösartige URLs können sich im Text der E-Mail befinden, eine anklickbare Schaltfläche, die zum Öffnen eines Anhangs dient, oder ein OneDrive-Link, der den Benutzer zu einer PDF-Datei mit einer URL führt.

Unabhängig von der Übermittlungsmethode wird das Ziel, wenn es auf die URL klickt, zu einem von einem Akteur kontrollierten Server geleitet, der ein Phishing-Framework hostet, meistens EvilGinx. Sobald das Ziel auf die endgültige Seite umgeleitet wird, fordert das Framework das Ziel zur Authentifizierung auf, indem es die Anmeldeseite eines legitimen Anbieters widerspiegelt und alle Anmeldedaten abfängt. Nachdem die Anmeldedaten erfasst wurden, wird das Ziel auf eine Website oder ein Dokument umgeleitet, um die Interaktion abzuschließen.

Sobald Seaborgium Zugriff auf das E-Mail-Konto des Opfers hat, versucht es, nachrichtendienstliche Daten zu exfiltrieren und sich gelegentlich über diese kompromittierten Konten an andere Personen von Interesse zu wenden, um an sensible Informationen zu gelangen.

Manchmal werden sogar Weiterleitungsregeln für den Posteingang des Opfers eingerichtet, um eine dauerhafte Datenerfassung zu ermöglichen, so Microsoft.